Анализ угроз и уязвимостей в системах электронных платежей

Постоянно развивающиеся технологии и растущая зависимость от цифровых платежей создают новые вызовы для безопасности․ Киберпреступники постоянно совершенствуют свои методы‚ используя сложные схемы мошенничества и эксплуатируя уязвимости в программном обеспечении и аппаратном обеспечении․ Поэтому‚ стратегия безопасности платежной системы должна быть динамичной‚ адаптирующейся к изменяющейся угрозе․

Идентификация и классификация рисков

Первый шаг к эффективному управлению уязвимостями – это всесторонняя оценка рисков․ Этот процесс включает в себя идентификацию всех потенциальных угроз‚ связанных с платежной системой‚ а также оценку вероятности их реализации и потенциального ущерба․ Важно учитывать как внутренние‚ так и внешние факторы‚ включая человеческий фактор‚ технические уязвимости‚ а также регуляторные требования и законодательные нормы․

Для систематизации процесса оценки рисков часто применяются специальные методологии‚ такие как анализ угроз и уязвимостей (ТРУ)‚ анализ рисков на основе активов (АРА) и другие․ Эти методологии позволяют структурировать информацию о рисках‚ оценить их значимость и определить приоритеты в работе по их минимизации․

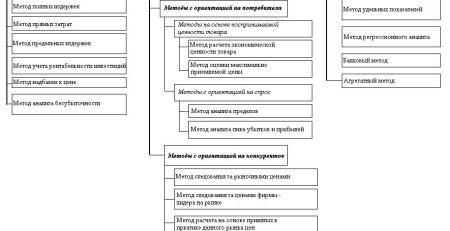

Методы оценки рисков

Существует множество методов оценки рисков‚ каждый из которых имеет свои преимущества и недостатки․ Выбор конкретного метода зависит от специфики платежной системы‚ ее размера и сложности․ Некоторые из наиболее распространенных методов включают⁚

- Количественный анализ рисков‚ основанный на математических моделях и статистических данных․

- Качественный анализ рисков‚ использующий экспертные оценки и суждения․

- Комбинированный подход‚ сочетающий количественные и качественные методы․

Независимо от выбранного метода‚ важно обеспечить объективность и прозрачность процесса оценки рисков‚ чтобы результаты были достоверными и могли быть использованы для принятия обоснованных решений․

Управление уязвимостями

После проведения оценки рисков необходимо разработать стратегию управления уязвимостями․ Эта стратегия должна включать в себя комплекс мер‚ направленных на снижение вероятности реализации угроз и уменьшение потенциального ущерба․ Ключевые компоненты стратегии управления уязвимостями включают⁚

| Компонент | Описание |

|---|---|

| Обнаружение уязвимостей | Регулярное сканирование системы на наличие уязвимостей с использованием автоматизированных инструментов и ручного анализа․ |

| Оценка уязвимостей | Оценка серьезности обнаруженных уязвимостей и определение приоритетов их устранения․ |

| Устранение уязвимостей | Быстрое и эффективное устранение выявленных уязвимостей путем обновления программного обеспечения‚ настройки системы безопасности и других мер․ |

| Мониторинг и реагирование на инциденты | Постоянный мониторинг системы на наличие подозрительной активности и быстрое реагирование на инциденты безопасности․ |

Роль человеческого фактора

Не следует забывать о человеческом факторе․ Сотрудники платежной системы могут стать как целями атак‚ так и источниками угроз․ Поэтому‚ необходимо обеспечить обучение сотрудников правилам информационной безопасности‚ регулярно проводить проверки на наличие уязвимостей в процессах и процедурах‚ а также внедрять системы контроля доступа и аудита․

Регуляторные требования и законодательные нормы

Платежные системы подлежат строгому регулированию‚ и необходимо учитывать все применимые законы и нормативные акты․ Соблюдение этих требований является не только юридической обязанностью‚ но и важным фактором обеспечения безопасности платежной системы․ Регуляторы часто устанавливают требования к оценке рисков‚ управлению уязвимостями и реагированию на инциденты․

Обеспечение безопасности платежных систем – это сложная и многогранная задача‚ требующая постоянного внимания и инвестиций․ Комплексный подход‚ включающий в себя оценку рисков‚ управление уязвимостями и соблюдение регуляторных требований‚ является ключом к защите платежных систем от киберугроз и обеспечению доверия клиентов․ Постоянное совершенствование безопасности – это непрерывный процесс‚ требующий адаптации к изменяющимся угрозам и внедрения новых технологий․

Надеюсь‚ эта статья оказалась полезной․ Рекомендую также ознакомиться с другими нашими материалами‚ посвященными кибербезопасности и защите данных․